Сүүлийн жилүүдэд кибер аюулгүй байдлын талбар илүү эрчим хөгжих болсон. Мэдээлэлд халдагчид улам боловсронгуй болж, системд нэвтэрч, нууц мэдээллийг хулгайлах нарийн төвөгтэй арга техник рүү шилжиж байна. Хамгаалалтын багууд аюулгүй байдлын алдааны урсгалыг зогсоохын тулд олон төрлийн бүтээгдэхүүн, тэр дундаа эмзэг сул байдлын сканнердаж шалгадаг хэрэгсэл худалдан авдаг боловч хэрэглээний онцлог шинж чанараа зөв тодорхойлохгүйгээс довтолгооны үеийг зогсооход хэцүү болгодог.

Энэ нийтлэлдээ бид гар аргаар тест хийх нь нарийн довтлогчдын түгээмэл ашигладаг халдлагын нарийн төвөгтэй аргуудыг хэрхэн дуурайн хийж болох жишээг судлах болно. Эдгээр жишээнүүд нь халдагчид вэб систем дээрх акаунтуудыг хянахын тулд систем дээр комманп тушаал, код ажиллуулах боломжийг олж авахад хүргэж болзошгүй эмзэг сул байдлыг харуулах бөгөөд хэрэв бидний туршилтаар засч залруулахаар илрүүлээгүй бол цаашид санхүүгийн болон нэр хүндэд хохирол учруулах зүйлс болж болзошгүй юм.

Attack Chain Analysis ашиглан өндөр ноцтой эмзэг байдлыг олох

Гар туршилт, дүн шинжилгээ нь автомат сканнераас давах нэг арга бол янз бүрийн эмзэг байдлыг холбох чадвар бөгөөд тэдгээрийн зарим нь вэб програмын эмзэг байдлын сканнерын үр дүнд илрэхгүй байдаг явдал юм.

Эрчим хүчний компанийн гар утасны програмд зориулж код ажиллуулах

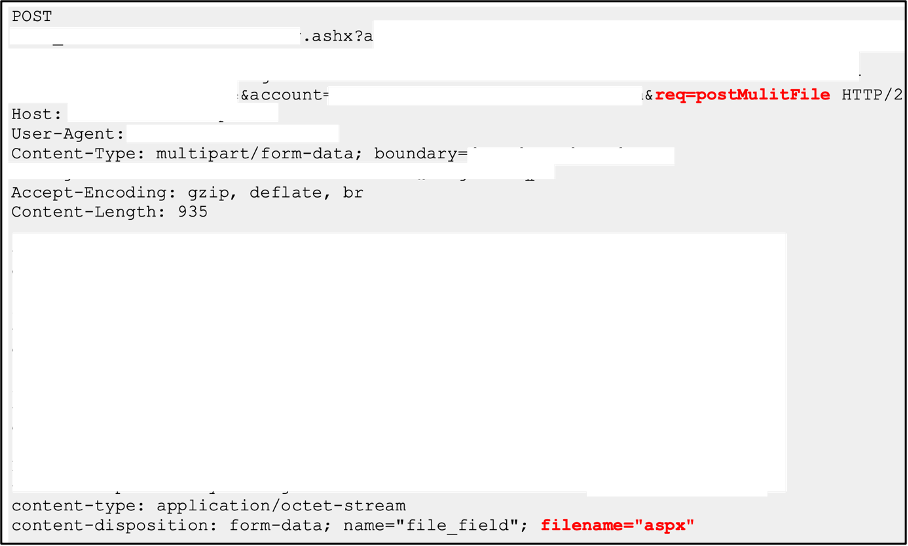

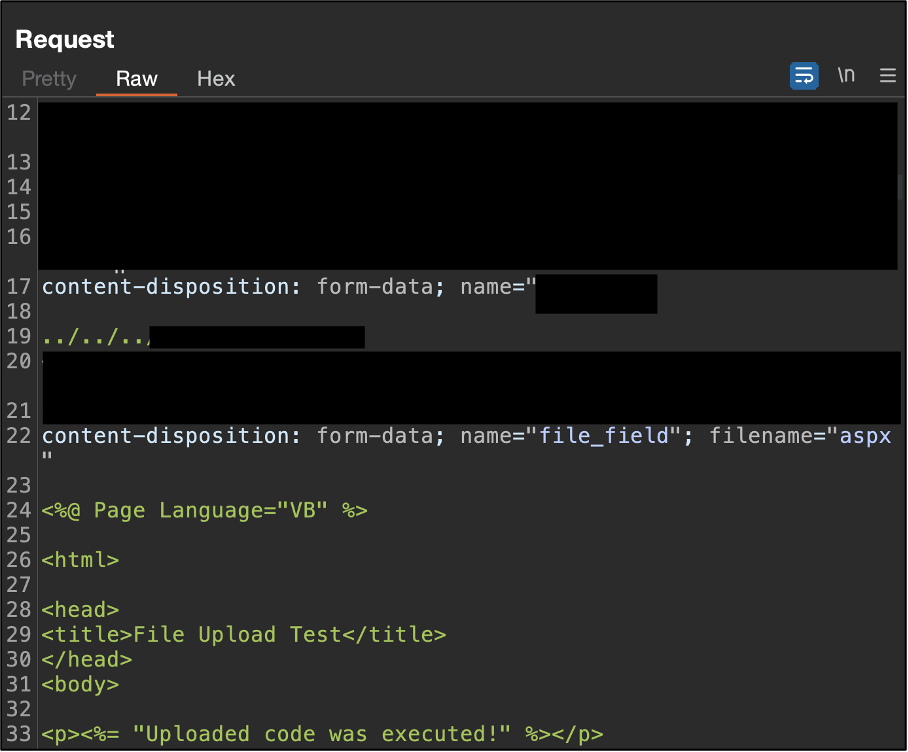

Ийм эмзэг байдлын нэг сүлжээг эрчим хүчний компанийн гар утасны програмаас олжээ. Тестер шалгагч нь Active Server Page Extended файлууд (ASPX) эсвэл Windows Executable (EXE) гэх мэт файлууд ажиллуулах өргөтгөлүүд болон энэ мэт агуулгатай файлуудыг байршуулахыг зөвшөөрсөн функцийг илрүүлсэн. Шалгагч нь илгээсэн файлын нэрээр зөвхөн файлын өргөтгөлийг (жишээ нь "aspx") ашиглан ердийн шалгалтыг давсан нь манай шалгагчдын ердийн ур чадварыг харуулсан.

Зөвшөөрөлгүй ASPX файлыг амжилттай байршууллаа.

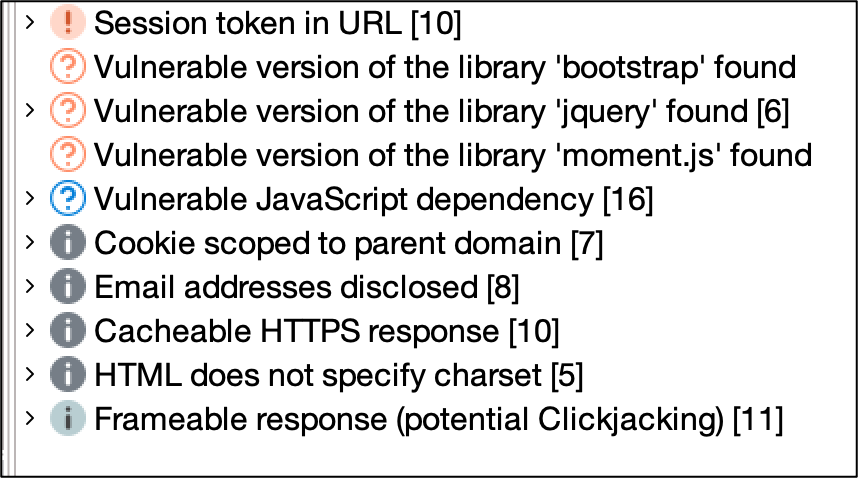

Програмын эмзэг байдлын сканнерууд энэ эмзэг байдлыг илрүүлэхэд шаардлагатай өвөрмөц туршилтын тохиолдлоос болж энэ эмзэг сул байдлыг орхисон байж магадгүй. Ихэвчлэн програмын эмзэг байдлын сканнерууд файлын үндсэн нэр (жишээ нь, "файл1") болон файлын өргөтгөл (жишээ нь, "aspx") хоёуланг нь илгээсэн програмаас ирсэн хариуг ажиглаж, илгээсэн файлын нэр дэх файл байршуулах эмзэг байдлыг шалгадаг. Зөвхөн файлын өргөтгөлийг илгээх туршилтын тохиолдол нь ердийн туршилтын тохиолдол биш бөгөөд ихэнх эмзэг сул байдлын сканнерууд үүнийг орхигдуулдаг.

Сканнерийн илрүүлсэн эмзэг сул байдлын жагсаалтад дээр зураг байх эмзэг сул байдал байхгүй орхигдсон байна.

Дараа нь шалгагч нь ажиллаж байгаа вэб сервер дээр кодыг ажиллуулах боломжтой байхын тул эмзэг сул байдалтай холбогддог. Ийм эмзэг байдлыг вэб програмын эмзэг байдлын сканнер орхигдуулж болох бөгөөд энэ нь зөвхөн тодорхой дарааллаар хэд хэдэн алхмуудыг хийж гүйцэтгэснээр илрэх болно. файлыг байршуулах, файлын системд байршуулсан газар руу нь шилжүүлэхийг оролдох, дараа нь хандах оролдлого. Файл байршуулах, хандах функцийг гараар турших, судлах замаар контекстийн ойлголт байхгүй бол энэ эмзэг байдлын хэлхээг олохгүй байх байсан.

Зориулалтын фолдероос гадуур файл байршуулах нь өөр зам дамжих эмзэг сул болно.

Automotive Client Web App-д зориулсан тушаалын гүйцэтгэл

бөабөа

https://securelist.com/qbot-banker-business-correspondence/109535/

https://www.bitdefender.com/blog/businessinsights/deep-manual-analysis-in-offensive-security/