Бидний хүн нэг бүр дор хаяж нэг удаа вэб хөтчийн өргөтгөлийг суулгасан байх: зар хориглогч, онлайн орчуулагч, алдаа шалгагч эсвэл өөр зүйл. Гэсэн хэдий ч бидний цөөхөн нь энэ нь аюулгүй юу? Харамсалтай нь гэм зэмгүй мэт санагдах эдгээр мини-аппууд нь анх харахад харагдахаас хамаагүй илүү аюултай байж болно. Юу буруу болж болохыг харцгаая. Үүний тулд бид хортой хөтөч өргөтгөлүүдийн хамгийн түгээмэл бүлгүүдийн талаарх сүүлийн үеийн шинжээчдийн тайлангийн өгөгдлийг ашиглах болно.

Өргөтгөл гэж юу вэ, тэд юу хийдэг вэ?

Үндсэн тодорхойлолтоос эхэлж, асуудлын үндсийг тодруулцгаая. Хөтөчийн өргөтгөл нь таны хөтөчийн функцийг нэмдэг залгаас юм. Жишээлбэл, тэд вэб хуудсан дээрх зар сурталчилгааг хаах, тэмдэглэл хийх, зөв бичгийн дүрмийг шалгах гэх мэт олон зүйлийг хийх боломжтой. Алдартай хөтчүүдийн хувьд таны хүссэн залгаасуудыг сонгох, харьцуулах, суулгахад тусалдаг албан ёсны өргөтгөлийн дэлгүүрүүд байдаг. Гэхдээ өргөтгөлүүдийг албан бус эх сурвалжаас суулгаж болно.

Өргөтгөл нь ажлаа хийхийн тулд хөтөч дээр үзэж буй вэб хуудасны агуулгыг унших, өөрчлөх зөвшөөрөл авах шаардлагатай гэдгийг анхаарах нь чухал. Энэ хандалтгүйгээр энэ нь бүрэн ашиггүй байх магадлалтай.

Google Chrome-ийн хувьд өргөтгөл нь таны зочилдог бүх вэб сайт дээрх бүх өгөгдлийг унших, өөрчлөх чадварыг шаарддаг. Том асуудал шиг харагдаж байна, тийм үү? Гэсэн хэдий ч албан ёсны дэлгүүрүүд ч үүнд бага анхаарал хандуулдаг.

Жишээлбэл, албан ёсны Chrome вэб дэлгүүрт Google Translate-ийн алдартай өргөтгөлийн Нууцлалын практик хэсэг нь байршил, хэрэглэгчийн үйл ажиллагаа, вэб сайтын агуулгын талаарх мэдээллийг цуглуулдаг гэж заасан байдаг. Гэхдээ энэ нь ажиллахын тулд бүх вэб сайтын бүх өгөгдөлд хандах шаардлагатай байгаа нь өргөтгөлийг суулгах хүртэл хэрэглэгчдэд мэдэгддэггүй.

Ихэнх хэрэглэгчид энэ мессежийг уншихгүй байж магадгүй бөгөөд нэмэлт өргөтгөл дээр дарж залгаасыг шууд ашиглаж эхэлнэ. Энэ бүхэн нь кибер гэмт хэрэгтнүүдэд хор хөнөөлгүй өргөтгөл гэсэн нэрийн дор зар сурталчилгаа, тэр ч байтугай хортой програмыг түгээх боломжийг бий болгодог.

Зар сурталчилгааны програм хангамжийн өргөтгөлүүдийн хувьд харуулсан контентыг өөрчлөх эрх нь таны зочилдог сайтууд дээр зар харуулах боломжийг олгодог. Энэ тохиолдолд өргөтгөл бүтээгчид сурталчлагчдын вэбсайт руу хянагдсан түншлэлийн холбоос дээр дарж хэрэглэгчдээс мөнгө олдог. Зорилтот зар сурталчилгааны контентыг сайжруулахын тулд тэд таны хайлтын асуулга болон бусад өгөгдөлд дүн шинжилгээ хийж болно.

Хортой өргөтгөлүүдийн тухайд бүх зүйл бүр ч дор байна. Бүх зочилсон вэб сайтын контент руу нэвтрэх нь халдагчдад картын мэдээлэл, күүки болон бусад нууц мэдээллийг хулгайлах боломжийг олгодог. Зарим жишээг харцгаая.

Office файлуудад зориулсан хуурамч хэрэгслүүд

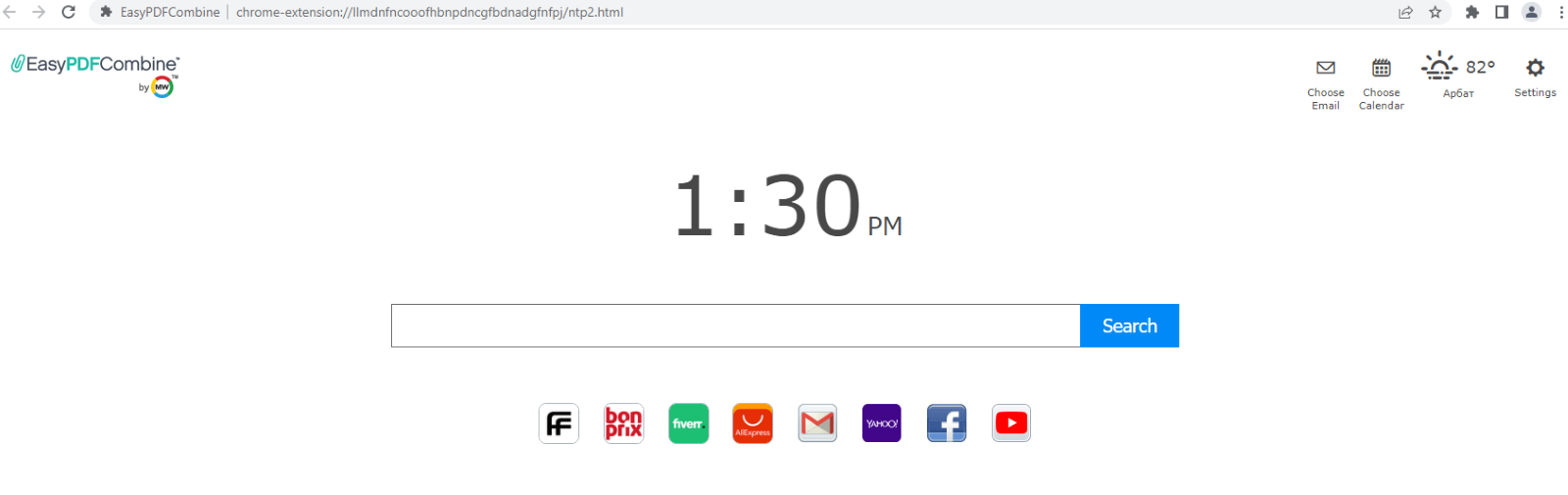

Сүүлийн жилүүдэд кибер гэмт хэрэгтнүүд WebSearch зар сурталчилгааны хортой өргөтгөлүүдийг идэвхтэй тарааж байна. Энэ гэр бүлийн гишүүд ихэвчлэн Office файлууд, жишээлбэл Word-аас PDF рүү хөрвүүлэх хэрэгсэл болгон хувиргадаг.

Тэдний ихэнх нь заасан үүргээ ч гүйцэтгэдэг. Гэхдээ дараа нь суулгасны дараа тэд ердийн хөтөчийн нүүр хуудсыг хайлтын талбар бүхий мини сайтаар сольж, AliExpress эсвэл Farfetch гэх мэт гуравдагч талын эх сурвалжтай холбоотой холбоосыг хянадаг.

Суулгасны дараа өргөтгөл нь үндсэн хайлтын системийг search.myway гэж нэрлэдэг зүйл болгон өөрчилдөг. Энэ нь кибер гэмт хэрэгтнүүдэд хэрэглэгчийн хайлтын асуулгад дүн шинжилгээ хийх, тэдний сонирхолд нийцүүлэн илүү хамааралтай холбоосоор хангах боломжийг олгодог.

Одоогоор WebSearch өргөтгөлүүдийг албан ёсны Chrome дэлгүүрт ашиглах боломжгүй болсон ч гуравдагч талын эх сурвалжаас татаж авах боломжтой.

Таныг орхихгүй зар сурталчилгааны програм хангамж

Зар сурталчилгааны програмын өргөтгөлийн өөр нэг нийтлэг бүл болох DealPly-ийн гишүүд ихэвчлэн эргэлзээтэй сайтуудаас татаж авсан хулгайн контентын хамт хүмүүсийн компьютер руу нууцаар нэвтэрдэг. Тэд WebSearch залгаасуудтай бараг ижил аргаар ажилладаг.

DealPly өргөтгөлүүд нь хөтчийн нүүр хуудсыг алдартай дижитал платформ руу холбосон холбоос бүхий мини сайтаар сольж, хортой WebSearch өргөтгөлүүдийн нэгэн адил анхдагч хайлтын системийг орлуулж, хэрэглэгчийн хайлтын асуулгад дүн шинжилгээ хийж илүү тохируулсан зар үүсгэдэг.

Үүнээс гадна DealPly гэр бүлийн гишүүдээс салах нь маш хэцүү байдаг. Хэрэглэгч зар сурталчилгааны програмын өргөтгөлийг устгасан ч хөтчийг нээх болгонд төхөөрөмж дээрээ дахин суулгана.

AddScript нь хүсээгүй күүки тараадаг

AddScript гэр бүлийн өргөтгөлүүд нь ихэвчлэн нийгмийн сүлжээнээс хөгжим, видео татаж авах хэрэгсэл эсвэл прокси серверийн менежерүүдийн дүрд хувирдаг. Гэсэн хэдий ч, энэ функцээс гадна тэд хохирогчийн төхөөрөмжийг хортой кодоор халдварладаг. Дараа нь халдагчид энэ кодыг ашиглан видеог хэрэглэгчдэд мэдэгдэхгүйгээр ард нь үзэж, үзэлтийн тоог нэмэгдүүлснээр орлого олдог.

Кибер гэмт хэрэгтнүүдийн орлогын өөр нэг эх үүсвэр нь хохирогчийн төхөөрөмжид күүки татаж авах явдал юм. Ерөнхийдөө күүки нь вэб сайтад зочлох үед хэрэглэгчийн төхөөрөмж дээр хадгалагддаг бөгөөд үүнийг дижитал тэмдэглэгээ болгон ашиглаж болно. Хэвийн нөхцөлд холбогдох сайтууд үйлчлүүлэгчдийг хууль ёсны сайт руу аваачна гэж амлаж байна. Үүний тулд тэд хэрэглэгчдийг өөрсдийн сайт руу татдаг бөгөөд энэ нь дахин ердийн нөхцөлд сонирхолтой эсвэл хэрэгцээтэй контентоор хийгддэг. Дараа нь тэд хэрэглэгчийн компьютер дээр күүки хадгалж, линкээр зорилтот сайт руу илгээдэг. Энэхүү күүки ашиглан сайт нь шинэ хэрэглэгч хаанаас ирснийг ойлгож, түншдээ төлбөр төлдөг - заримдаа дахин чиглүүлэлтийн хувьд, заримдаа хийсэн худалдан авалтын тодорхой хувийг төлдөг, заримдаа бүртгүүлэх гэх мэт тодорхой үйлдэл хийдэг.

AddScript операторууд энэ схемийг буруугаар ашиглахын тулд хортой өргөтгөл ашигладаг. Тэд жинхэнэ вэб сайтын зочдыг түншүүд рүү илгээхийн оронд халдвар авсан төхөөрөмж рүү олон күүки татаж авдаг. Эдгээр күүки нь луйварчдын түншийн хөтөлбөрийн тэмдэглэгээ болдог ба AddScript операторууд төлбөр авдаг. Үнэн хэрэгтээ тэд шинэ үйлчлүүлэгчдийг огт татдаггүй бөгөөд тэдний "хамтрагчийн" үйл ажиллагаа нь эдгээр хортой өргөтгөлүүдийг компьютерт халдварлуулахаас бүрддэг.

FB хулгайч - жигнэмэгийн хулгайч

FB Stealer, хорлонтой өргөтгөлүүдийн өөр нэг гэр бүл өөрөөр ажилладаг. AddScript-ээс ялгаатай нь энэ гэр бүлийн гишүүд төхөөрөмждөө "нэмэлт" татаж авдаггүй, харин чухал күүки хулгайлдаг. Энэ хэрхэн ажилладагийг эндээс үзнэ үү.

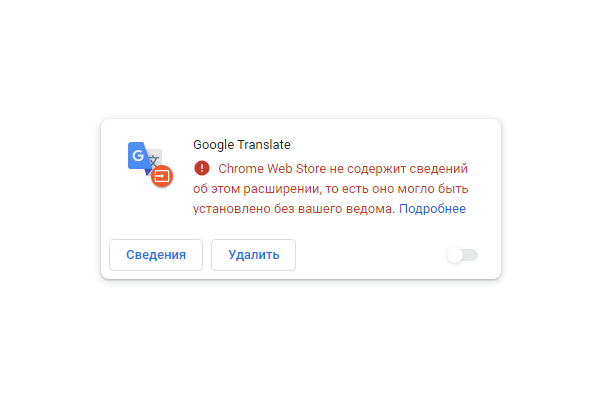

FB Stealer өргөтгөл нь NullMixer Trojan-ийн хамт хэрэглэгчдийн төхөөрөмжид ордог бөгөөд хохирогчид хакердсан програм хангамж суулгагчийг татаж авах гэж оролдох үед ихэвчлэн авдаг. Суулгасны дараа троян нь Chrome хөтчийн тохиргоог хадгалахад ашигладаг файл, түүний дотор өргөтгөлийн талаарх мэдээллийг өөрчилдөг.

Дараа нь идэвхжүүлсний дараа FB Stealer Google Translate өргөтгөл шиг дүр эсгэдэг бөгөөд ингэснээр хэрэглэгчид хамгаалалтаа сулруулдаг. Өргөтгөл нь маш үнэмшилтэй харагдаж байгаа бөгөөд халдагчдын цорын ганц сул тал бол албан ёсны дэлгүүрт энэ талаар ямар ч мэдээлэл байхгүй гэдгийг анхааруулж буй хөтөч юм.

Энэ гэр бүлийн гишүүд мөн хөтчийн анхдагч хайлтын системийг орлуулдаг боловч энэ нь эдгээр өргөтгөлүүдийн хамгийн тааламжгүй зүйл биш юм. FB Stealer-ийн гол үүрэг бол дэлхийн хамгийн том нийгмийн сүлжээний хэрэглэгчдээс сессийн күүки хулгайлах явдал юм. Эдгээр нь таныг сайтад зочлох бүртээ нэвтэрч орох боломжийг олгодог ижил күүки бөгөөд халдагчдад нууц үггүйгээр нэвтрэх боломжийг олгодог. Ийм байдлаар данс булааж авсны дараа тэд хохирогчийн найз нөхөд, хамаатан садандаа мөнгө гуйж буй мессеж илгээх боломжтой.

Хэрхэн аюулгүй байх вэ

Хөтөчийн өргөтгөлүүд нь ашигтай хэрэгсэл боловч болгоомжтой хандах нь чухал бөгөөд тэдгээр нь таны бодож байгаа шиг бараг хор хөнөөлгүй гэдгийг ойлгох нь чухал юм. Тиймээс бид дараах аюулгүй байдлын арга хэмжээг авахыг зөвлөж байна.

- Өргөтгөлүүдийг зөвхөн албан ёсны эх сурвалжаас татаж аваарай. Энэ нь ус үл нэвтрэх аюулгүй байдлын баталгаа биш гэдгийг санаарай - хортой өргөтгөлүүд албан ёсны дэлгүүрүүдэд үе үе нэвтэрч чаддаг. Гэхдээ ийм платформууд нь ихэвчлэн хэрэглэгчийн аюулгүй байдалд санаа тавьдаг бөгөөд эцэст нь хортой өргөтгөлүүдийг устгаж чаддаг.

- Хэт олон өргөтгөл суулгаж болохгүй бөгөөд жагсаалтыг тогтмол шалгаарай. Хэрэв та өөрөө суулгаагүй зүйл харвал энэ нь тод улаан туг байна.

- Аюулгүй байдлын найдвартай шийдлийг ашигла.

Source: https://www.kaspersky.com/blog/